Panduan Menulis Artikel Ilmiah di Bidang Ilmu Komputer untuk Publikasi

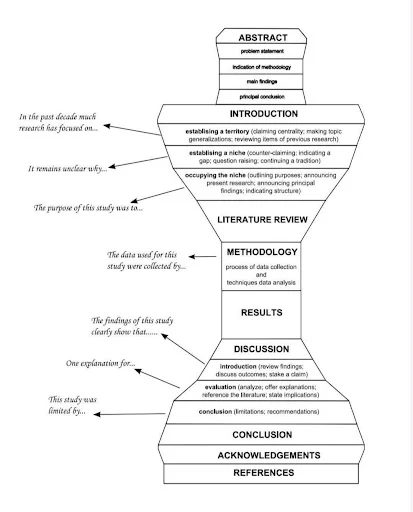

Menulis artikel ilmiah di bidang Ilmu Komputer memerlukan pendekatan yang sistematis dan struktur yang jelas agar mudah dipahami oleh pembaca akademik serta memiliki peluang lebih besar untuk diterima dalam publikasi ilmiah. Dalam artikel ini, kita akan membahas bagaimana cara menyusun artikel ilmiah dengan struktur yang sesuai berdasarkan diagram yang disusun oleh Tylor Burrows (2011).

Struktur ini berbentuk corong terbalik, di mana artikel dimulai dengan pembahasan umum di bagian pendahuluan, kemudian semakin spesifik pada metodologi dan hasil, sebelum akhirnya membuka kembali diskusi yang lebih luas. Berikut adalah panduan langkah demi langkah untuk menulis artikel ilmiah di bidang Ilmu Komputer.

1. Abstrak: Ringkasan Padat dan Jelas

Abstrak adalah bagian pertama yang dibaca oleh calon pembaca atau reviewer jurnal, sehingga harus mencakup poin-poin utama berikut:

Pernyataan Masalah: Apa yang menjadi latar belakang penelitian ini?

Metodologi: Pendekatan atau teknik komputasi apa yang digunakan?

Temuan Utama: Apa hasil utama yang diperoleh?

Kesimpulan: Apa implikasi penelitian ini?

Contoh abstrak di bidang Ilmu Komputer:

"Dalam beberapa tahun terakhir, sistem deteksi anomali berbasis machine learning telah banyak digunakan untuk mengidentifikasi serangan siber secara otomatis. Namun, metode konvensional sering mengalami kesulitan dalam mendeteksi serangan zero-day. Dalam penelitian ini, kami mengusulkan model deteksi berbasis federated learning untuk meningkatkan kemampuan deteksi serangan tanpa memerlukan data terpusat. Eksperimen menunjukkan bahwa metode ini meningkatkan akurasi deteksi serangan sebesar 12% dibandingkan metode tradisional. Hasil penelitian ini menunjukkan bahwa federated learning dapat digunakan untuk meningkatkan keamanan jaringan tanpa mengorbankan privasi data."

2. Pendahuluan: Menyediakan Konteks Penelitian

Pendahuluan memiliki tiga bagian utama:

a) Establishing a Territory

Bagian ini berfungsi untuk memperkenalkan topik penelitian dan memberikan gambaran umum tentang bidang studi.

"Dalam beberapa tahun terakhir, keamanan siber telah menjadi perhatian utama dalam industri teknologi. Serangan siber semakin canggih, dan pendekatan berbasis tanda tangan (signature-based) sering kali gagal mendeteksi ancaman baru yang belum terdokumentasi."

b) Establishing a Niche

Pada tahap ini, Anda harus mengidentifikasi celah dalam penelitian yang belum dijawab oleh studi sebelumnya.

"Sebagian besar metode deteksi intrusi yang ada saat ini bergantung pada dataset terpusat, yang menimbulkan masalah privasi dan skalabilitas. Oleh karena itu, diperlukan pendekatan baru yang memungkinkan deteksi serangan tanpa memerlukan data yang dikumpulkan secara terpusat."

c) Occupying the Niche

Bagian ini menjelaskan bagaimana penelitian Anda mengisi celah yang ada dan tujuan penelitian.

"Penelitian ini bertujuan untuk mengembangkan sistem deteksi anomali berbasis federated learning untuk meningkatkan keamanan siber. Artikel ini akan membahas metodologi yang digunakan, hasil penelitian, serta implikasi dari temuan ini."

3. Tinjauan Pustaka: Dasar Teori dan Riset Sebelumnya

Bagian ini membahas studi-studi sebelumnya yang relevan dengan topik penelitian, mengidentifikasi kesenjangan yang ada, serta menjelaskan bagaimana penelitian ini berkontribusi pada bidang tersebut.

"Beberapa penelitian sebelumnya telah menggunakan deep learning untuk mendeteksi serangan siber. Smith et al. (2021) mengembangkan model berbasis CNN untuk mendeteksi malware, tetapi pendekatan mereka terbatas pada dataset statis. Johnson et al. (2022) mengusulkan pendekatan berbasis federated learning untuk mendeteksi serangan DDoS, tetapi mereka belum menguji efektivitasnya pada berbagai jenis serangan. Penelitian ini bertujuan untuk mengatasi keterbatasan tersebut dengan mengembangkan model federated learning yang lebih fleksibel dan adaptif."

4. Metodologi: Bagaimana Penelitian Dilakukan?

Bagian ini menjelaskan secara rinci bagaimana penelitian dilakukan, termasuk pengumpulan data dan teknik analisis yang digunakan.

Desain penelitian: Apakah penelitian ini berbasis eksperimen, simulasi, atau studi kasus?

Metode pengumpulan data: Dataset apa yang digunakan? Bagaimana cara pengumpulannya?

Teknik analisis: Algoritma atau metode komputasi apa yang digunakan?

Contoh metodologi:

"Penelitian ini menggunakan dataset UNSW-NB15, yang berisi berbagai jenis serangan siber. Model federated learning yang dikembangkan menggunakan algoritma LSTM untuk analisis pola trafik jaringan. Eksperimen dilakukan pada lingkungan terdistribusi dengan lima node, dan evaluasi dilakukan menggunakan metrik akurasi, precision, recall, dan F1-score."

5. Hasil: Menyajikan Temuan Penelitian

Bagian ini menyajikan hasil penelitian dalam bentuk tabel, grafik, atau statistik tanpa interpretasi yang berlebihan.

"Hasil eksperimen menunjukkan bahwa model yang diusulkan mencapai akurasi deteksi sebesar 95,3%, lebih tinggi dibandingkan metode baseline (83,7%). Selain itu, model ini mampu mendeteksi serangan zero-day dengan tingkat kesalahan hanya 3,2%."

6. Diskusi: Menganalisis dan Menjelaskan Temuan

Bagian diskusi bertujuan untuk menginterpretasikan hasil penelitian, membandingkannya dengan studi sebelumnya, serta menjelaskan signifikansinya.

a) Introduction (Review Findings)

"Hasil penelitian menunjukkan bahwa pendekatan berbasis federated learning dapat meningkatkan deteksi serangan tanpa memerlukan data terpusat."

b) Evaluation (Analyze & Explain Findings)

"Dibandingkan dengan metode Johnson et al. (2022), model ini menunjukkan peningkatan akurasi sebesar 11,6%. Hal ini kemungkinan disebabkan oleh penggunaan mekanisme federated aggregation yang lebih adaptif."

c) Conclusion (Limitations & Recommendations)

"Namun, model ini masih memiliki keterbatasan dalam hal kebutuhan komputasi yang tinggi pada perangkat edge. Penelitian selanjutnya dapat mengeksplorasi teknik optimasi model untuk mengurangi beban komputasi."

7. Kesimpulan: Ringkasan dan Implikasi Penelitian

Kesimpulan harus merangkum temuan utama dan menyoroti implikasi penelitian.

"Penelitian ini menunjukkan bahwa pendekatan federated learning dapat meningkatkan deteksi serangan siber tanpa mengorbankan privasi data. Implikasi dari penelitian ini adalah perlunya adopsi teknik machine learning yang lebih terdesentralisasi dalam sistem keamanan jaringan masa depan."

8. Acknowledgements dan Referensi

Di bagian acknowledgements, Anda dapat mengucapkan terima kasih kepada institusi atau sponsor penelitian.

Bagian referensi mencantumkan semua sumber yang digunakan dalam penelitian sesuai dengan format yang berlaku (misalnya, IEEE, ACM, atau APA).

Kesimpulan: Menulis dengan Struktur yang Kuat

Dengan mengikuti struktur corong terbalik ini, artikel ilmiah Anda akan lebih sistematis dan mudah dipahami. Selain itu, pendekatan ini juga meningkatkan peluang artikel untuk diterima dalam jurnal akademik.

Semoga panduan ini membantu Anda dalam menulis artikel ilmiah yang berkualitas untuk publikasi!